フィッシングメールのソースを見る

2023.10.13

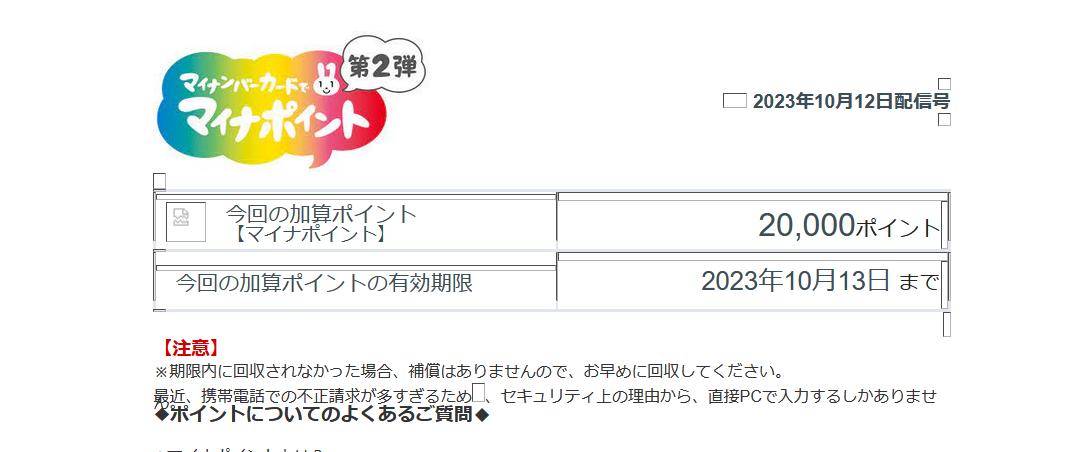

【マイナポイント第2弾】20,000円分のポイントプレゼント!

というタイトルでメールが来てました。

一瞬「え?」と思って中身を読むが内容に違和感あり。

フィッシング対策協議会のサイトで注意喚起がありました。

⇒ フィッシング対策協議会

少しでも気を引かれてしまったのが悔しいので、メールのソースを見てみることにする。

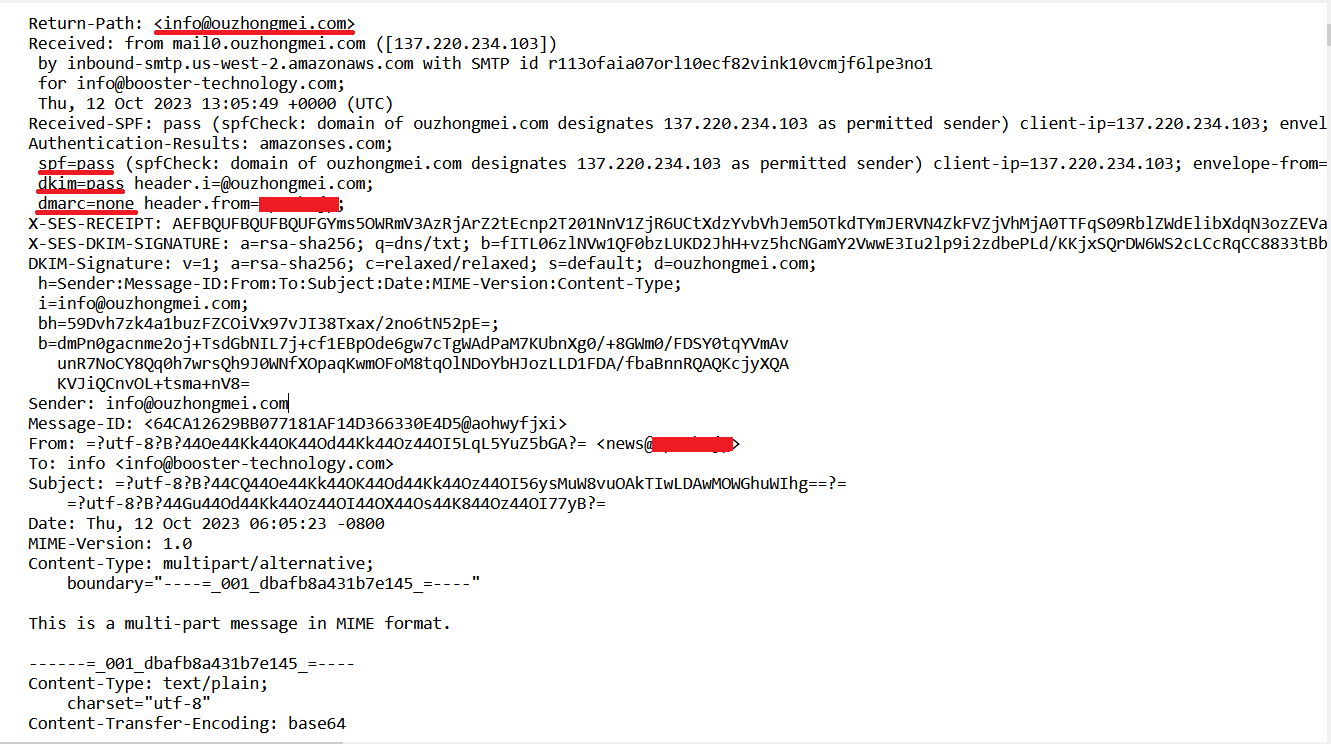

■メールのソースからわかること

・メール送信サービスはAWSのSES。ちなみにAWSに非は全くない。むしろ被害者。

・送信元メールアドレスのドメインは日本のドメインで存在はしていたが、全く関係ないサイトだった。

・送信元ドメインは「ouzhongmei.com」で中国語で書かれたサイト。今は存在しない。

・送信元のクライアントのIPアドレスは「137.220.234.103」でシンガポール。

・認証結果として、spf=pass、dkim=passと2つOKだが、dmarc=none となっていた。

・文面は期限が迫っていることで煽って焦らせる。

■対策

日本語でそれっぽく書かれていると瞬時には判断できない。

一通ごとに送信元のクライアントIPアドレスを調べたりするのは大変すぎる。

ではどうする?

案として、dmarc=pass になってないメールは注意が必要。

Thunderbirdであれば、「メッセージフィルター」でタグをつけて色で判定することができるのでやってみると、視覚的にわかりやすくなった。

ただ正規のメールでも dmarc=passになっていないものもあるので、一概には言えないが、目安にはなると思う。

いずれThunderbirdなどメーラーが機械学習で賢くなって、自動判定してくれるようにはなるだろうが、もう少し先か。

それとも、そういうメーラーを自分で作るか。

最新記事

- サイバーセキュリティについて

- 自社案内のチャットボットを作ってみる

- AWSのAI関連の情報をアップデート

- 自社サービス「クイズファミリー」の開発

- ランニングフォームの数値化

- AIに小説を書いてもらう

- AWS Managed Blockchain(AMB)の使用・・・

- APIサービスをどう作るか

- C++による組込みプログラミング

- CUDAでGPUプログラミング

- BERTでチャットボット

- 脆弱性チェックツール

- Flutterでデスクトップアプリ

- MMPoseを使って姿勢推定(骨格検知)

- Laravel Livewire3を使ってみる

- Lineミニアプリ

- RustとPHPのパフォーマンス比較

- ボクシングをモーションキャプチャー

- Virtualbox上のUbuntuにDocker環境を作れ・・・

- AWSでのIPv6対応